관련도서

상품 정보

책 소개

4차 산업시대의 정보보호 전문가를 위한

책 상세소개

■ 이 책의 특징 1. 수많은 해당 분야의 이론을 정리하여 출제 비중이 높은 내용으로만 구성하였습니다. 2. 이해를 돕기 위해 그림과 표를 활용하여 최소한의 시간으로 최대의 효과를 끌어낼 수 있도록 구성하였습니다. 3. 과목별로 학습한 내용을 점검하고 실제 시험에 대비할 수 있는 확인 학습 문제를 수록하였습니다.

목차

PART 01 보안 및 위험 관리

1.1 정보보안의 필요성

1. 정보보안의 주요한 내용 8

2. 정보보안 용어

3. 추가적인 정보보안 용어

1.2 정보보안의 핵심 원칙 - 기밀성, 무결성, 가용성

1. 기밀성(Confidentiality)

2. 무결성(Integrity)

3. 가용성(Availability)

4. NIST(NIST SP 800-33)

5. NIST에서 말하는 핵심원칙 사이의 의존 관계(NIST SP 800-33)

1.3 정보보호 윤리

1. 국제 정보시스템 보호 전문가협회(ISC)2의 윤리강령

2. 컴퓨터윤리협회(Computer Ethics Institute)의 윤리 강령 10계명

3. 인터넷 활동위원회 IAB(Internet Activities Board)의 비윤리적이고 용인되지 않는 행위

4. 컴퓨터 윤리에서의 주요 주제

5. 컴퓨터 윤리와 관련된 잘못된 생각

6. 해킹과 핵티비즘

7. 컴퓨터 범죄

8. 컴퓨터 범죄 조사

9. 컴퓨터 포렌식

10. CERT(Computer Emergency React Team) 비상대응팀

1.4 정보보호 거버넌스(Information Security Governance)

1. 정보보호 거버넌스의 배경44

2. 정보보호 거버넌스의 목적45

3. ITGI(IT Governance Institute)와 정보보호 거버넌스

4. 보안정책, 절차, 표준, 지침, 기준선

1.5 정보보호 프로그램(조직의 정보보호 행동양식)

1. 조직 구조의 진화

2. 정보보안 관점에서 조직과 직원 관리의 모범사례/규준

3. 정보보안 관리자

4. 보고 체계 모델

5. 기업의 보안 감독위원회(Enterprise wide Security Oversight Committee)

6. 정보보안 계획 및 인적 보안

1.6. 컴플라이언스

1. 법 개요

2. 지식재산권(지적재산권)

3. 소프트웨어 저작권

4. 개인정보보호법

5. 법, 명령 그리고 규정

6. 준거(Compliance)에 대한 프레임워크(Framework)

1.7. 보안 인식, 교육 및 훈련

1. 보안 교육의 종류

2. 보안 인식

3. 보안 인식 활동

4. 보안 훈련 및 교육

5. 보안에 대해 경영진을 자극할 수 있는 요소

1.8 비즈니스 연속성과 재해복구

1. 보안의 기본 원칙

2. 비즈니스 연속성 계획

3. 재난 복구 계획

4. 위험 분석 및 관리 개요

5. 비즈니스 영향 분석(Business Impact Analysis)

6. BCP/DRP 단계

7. BCP/DRP 전략 계획

8. BCP 관리

1.9 위험관리

1. 위험관리 개념

2. 위험평가(위험분석)

3. 자산의 식별

4. 정성적 위험 분석(Qualitative Risk Analysis)

5. 정량적 위험 분석(Quantitative Risk Analysis)

6. 위험에 대한 대책

7. 위험 분석

PART 02. 자산의 보호(Asset Management)

2.1 데이터, 정보자산

1. 정보자산(Information Asset) 정의

2. 정보자산의 종류

3. 정보자산의 형태

4. 개인정보의 형태

5. 정보자산 및 데이터의 중요도

6. 정보자산의 수명주기

2.2 물리적 보안

1. 물리적 보안

2. 물리적(환경적) 보안의 고려 사항

3. 물리적 보안의 목표와 절차

4. 물리적 보안의 통제 기법

5. 계층화된 방어 모델

2.3 내부 지원 시스템

1. 전력

2. 화재예방, 탐지, 억제

2.4 입구 통제 및 자산 보호

1. 입구 통제

2. 자산 보호

3. 유지보수와 서비스 사안

4. 물리적 접근의 감사

5. 범죄예방을 위한 환경 설계 방안

PART 03. 보안 엔지니어링(Security Engineering)

3.1 기본 보안 모델

1. 기업 보안 아키텍처의 장점

2. 보안 아키텍처의 구성

2.2 정보시스템 보안 평가 모델

1. 보안 정책과 모델

2. 접근통제의 유형

3. 벨-라파둘라 모델(BLP; Bell-LaPadula Confidentiality Model)

4. 비바 무결성 모델(Biba Integrity Model)

5. 클락-윌슨 무결성 모델(Clark-Wilson Integrity Model)

6. 기타 기본 모델

3.3 정보시스템 보안

1. 보호 링(Protection Ring)

2. 계층화와 데이터 숨김

3.4 보안 아키텍처 취약점

1. 자크만 프레임워크(Zachman Framework)

2. SABSA(Sherwood Applied Business Architecture) Framework

3. TOGAF(The Open Group Architecture Framework)

4. DoDAF(Department of Defense Architecture Framework)

5. ITIL(IT Infrastructure Library)

6. 좋은 보안 아키텍처의 특징

3.5 데이터베이스 보안

1. DBMS 아키텍처

2. DB 인터페이스 언어

3. DW(Data Warehousing)

4. DBMS의 주요 보안 관점의 관심사

5. DBMS에 대한 주요 위협

6. DBMS 통제

3.6 소프트웨어, 시스템 취약점 및 위협

1. 응용프로그램 환경에서의 위협

2. 응용프로그램 환경에서의 보안 대책

3.7 모바일 시스템의 취약점

1. 스마트폰 환경에 대한 이해

2. 스마트폰 기반의 취약성과 위협 및 해결책

3.8 임베디드 장비의 취약점

1. 임베디드 시스템의 기술

2. 임베디드 주요 공격

3. 하드웨어 안정성 강화 대책

3.9 애플리케이션과 암호화 사용

1. 암호학의 기본 개념

2. 암호화의 주요 개념 및 정의

3. 암호학의 역사

4. 암호화 방식

5. 암호 시스템

6. 암호 알고리즘

7. 암호화의 용도

PART 04 통신 보안 및 네트워크 보안 (Communication and Network Security)

4.1 보안 네트워크 구조와 디자인

1. 네트워크 분류

2. OSI 참조 모델

4.2 Layer 1: 물리적 계층

1. 개념과 아키텍처

2. 네트워크를 위한 장비

3. 위협과 대응책

4. 무선 랜(Wireless LAN) 보안 기술

4.3 Layer 2: 데이터링크 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협 및 대응책

4.4 Layer 3: 네트워크 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.5 Layer 4: 전송 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협 및 대응책

4.6 Layer 5: 세션 계층

1. 개념과 아키텍처

2. 기술 및 구현

3. 프로토콜

4. 위협 및 대응책

4.7 Layer 6: 프레젠테이션 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.8 Layer 7: 응용 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.9 네트워크 기반 공격 방법과 대응 방법

1. 주요 네트워크 기반 공격 기법 및 방어 대책

2. 주요 네트워크 공격 기법

PART 05 보안 식별 및 접근 관리(Identity & Access Management)

5.1 접근통제의 정의 및 주요 개념

1. 접근통제의 정의

2. 접근통제의 구성 용어

3. 접근통제 절차

4. 접근통제 원칙

5.2 접근통제의 범주와 유형

1. 접근통제 범주

2. 접근통제 유형

3. 접근통제 범주와 유형의 예

5.3 시스템에 대한 접근

1. 식별 및 인증

2. 패스워드

3. 스마트 카드

4. 생체 인증(Biometrics)

5.4 통합 인증 체계

1. SSO(Single Sign On)

2. 커베로스(Kerberos)

3. 세사미(SESAME)

5.5 데이터에 대한 접근

1. 인가의 유형

PART 06 보안 평가 및 테스팅(Security Assessment and Testing)

6.1 보안 평가 및 테스트

1. 테스트의 개요

2. 테스트의 목적

3. 하드웨어 vs. 소프트웨어

6.2 평가 및 테스트 전략

1. 소프트웨어 개발

2. 로그 리뷰

3. 통합 트랜젝션

4. 코드 리뷰 및 테스트

5. 부정(Negative) 테스트

6. 인터페이스 테스트

6.3 보안 프로세스 데이터 수집

1. ISCM(Information Security Continuous Monitoring) 전략 실행

2. 보안 정보 수집 매트릭스

6.4 내부 및 외부 감사

PART 07 보안 운영(Security Operations)

7.1 보안 운영의 개념

1. 보안 운영 개요

2. 자원의 종류 및 특성

3. 보안 통제 유형 및 방법

7.2 형상/구성관리를 통한 자원의 제공

1. 형상관리의 개념

2. 하드웨어 관련 관리 정보 예시

3. 변경 통제 프로세스

4. 패치 및 취약점 관리

7.3 사고 대응

1. 사고 대응 프로세스

2. 보안사고 조사 및 대응

3. 보안사고에 대한 예방 조치

7.4 비즈니스 연속성 계획과 재해 복구

1. 비즈니스 연속성 관리 프로세스(Business Continuit y Management)

2. 비즈니스 영향 분석(BIA)

3. 복구 전략 개발

4. 비즈니스 연속성 계획(BCP)

5. 재해 복구 계획(DRP)

6. BCP/DRP 테스트

7.5 물리적 보안 통제

1. 물리적 보안의 통제 기법

2. 시설물 보안

3. 건물 및 외곽 경계

7.6 개인의 안전

1. 프라이버시(Privacy)

2. 이동(Travel)

3. 협박(Duress)

PART 08 소프트웨어 개발 보안(Software Development Security)

8.1 소프트웨어 개발생애주기별 보안

1. 프라이버시(Privacy)

2. 오픈 소스 활용 증대

8.2 소프트웨어 개발 보안 개요

1. 개발생애주기

2. 성숙도 모델

3. 운영 및 유지보수

4. 변경관리

5. 통합된 개발팀(e.g., DevOps)

8.3 응용 환경과 보안 관제

1. 소프트웨어 개발생애주기 모델

2. 데이터베이스 및 DW

3. 데이터베이스 취약점 및 위협

4. DBMS관리

5. 지식관리

6. 웹 응용 애플리케이션

8.4 소프트웨어 보안

1. 응용 애플리케이션 개발 및 프로그램 이해

2. 소프트웨어 환경

3. 라이브러리 및 도구

4. 소스코드 보안 이슈

5. Malware

6. Malware 보호

8.5 소프트웨어 보호 메커니즘

1. 보안 커널, 참고 모니터, TCB

2. 구성관리

3. 코드 보안

4. API(Application Programming Interfaces) 보안

8.6 소프트웨어 보안 영향도 분석

1. 인증

2. 변경 감사

3. 위험 분석 및 이전(Migration)

7 소프트웨어 획득 보안

1.1 정보보안의 필요성

1. 정보보안의 주요한 내용 8

2. 정보보안 용어

3. 추가적인 정보보안 용어

1.2 정보보안의 핵심 원칙 - 기밀성, 무결성, 가용성

1. 기밀성(Confidentiality)

2. 무결성(Integrity)

3. 가용성(Availability)

4. NIST(NIST SP 800-33)

5. NIST에서 말하는 핵심원칙 사이의 의존 관계(NIST SP 800-33)

1.3 정보보호 윤리

1. 국제 정보시스템 보호 전문가협회(ISC)2의 윤리강령

2. 컴퓨터윤리협회(Computer Ethics Institute)의 윤리 강령 10계명

3. 인터넷 활동위원회 IAB(Internet Activities Board)의 비윤리적이고 용인되지 않는 행위

4. 컴퓨터 윤리에서의 주요 주제

5. 컴퓨터 윤리와 관련된 잘못된 생각

6. 해킹과 핵티비즘

7. 컴퓨터 범죄

8. 컴퓨터 범죄 조사

9. 컴퓨터 포렌식

10. CERT(Computer Emergency React Team) 비상대응팀

1.4 정보보호 거버넌스(Information Security Governance)

1. 정보보호 거버넌스의 배경44

2. 정보보호 거버넌스의 목적45

3. ITGI(IT Governance Institute)와 정보보호 거버넌스

4. 보안정책, 절차, 표준, 지침, 기준선

1.5 정보보호 프로그램(조직의 정보보호 행동양식)

1. 조직 구조의 진화

2. 정보보안 관점에서 조직과 직원 관리의 모범사례/규준

3. 정보보안 관리자

4. 보고 체계 모델

5. 기업의 보안 감독위원회(Enterprise wide Security Oversight Committee)

6. 정보보안 계획 및 인적 보안

1.6. 컴플라이언스

1. 법 개요

2. 지식재산권(지적재산권)

3. 소프트웨어 저작권

4. 개인정보보호법

5. 법, 명령 그리고 규정

6. 준거(Compliance)에 대한 프레임워크(Framework)

1.7. 보안 인식, 교육 및 훈련

1. 보안 교육의 종류

2. 보안 인식

3. 보안 인식 활동

4. 보안 훈련 및 교육

5. 보안에 대해 경영진을 자극할 수 있는 요소

1.8 비즈니스 연속성과 재해복구

1. 보안의 기본 원칙

2. 비즈니스 연속성 계획

3. 재난 복구 계획

4. 위험 분석 및 관리 개요

5. 비즈니스 영향 분석(Business Impact Analysis)

6. BCP/DRP 단계

7. BCP/DRP 전략 계획

8. BCP 관리

1.9 위험관리

1. 위험관리 개념

2. 위험평가(위험분석)

3. 자산의 식별

4. 정성적 위험 분석(Qualitative Risk Analysis)

5. 정량적 위험 분석(Quantitative Risk Analysis)

6. 위험에 대한 대책

7. 위험 분석

PART 02. 자산의 보호(Asset Management)

2.1 데이터, 정보자산

1. 정보자산(Information Asset) 정의

2. 정보자산의 종류

3. 정보자산의 형태

4. 개인정보의 형태

5. 정보자산 및 데이터의 중요도

6. 정보자산의 수명주기

2.2 물리적 보안

1. 물리적 보안

2. 물리적(환경적) 보안의 고려 사항

3. 물리적 보안의 목표와 절차

4. 물리적 보안의 통제 기법

5. 계층화된 방어 모델

2.3 내부 지원 시스템

1. 전력

2. 화재예방, 탐지, 억제

2.4 입구 통제 및 자산 보호

1. 입구 통제

2. 자산 보호

3. 유지보수와 서비스 사안

4. 물리적 접근의 감사

5. 범죄예방을 위한 환경 설계 방안

PART 03. 보안 엔지니어링(Security Engineering)

3.1 기본 보안 모델

1. 기업 보안 아키텍처의 장점

2. 보안 아키텍처의 구성

2.2 정보시스템 보안 평가 모델

1. 보안 정책과 모델

2. 접근통제의 유형

3. 벨-라파둘라 모델(BLP; Bell-LaPadula Confidentiality Model)

4. 비바 무결성 모델(Biba Integrity Model)

5. 클락-윌슨 무결성 모델(Clark-Wilson Integrity Model)

6. 기타 기본 모델

3.3 정보시스템 보안

1. 보호 링(Protection Ring)

2. 계층화와 데이터 숨김

3.4 보안 아키텍처 취약점

1. 자크만 프레임워크(Zachman Framework)

2. SABSA(Sherwood Applied Business Architecture) Framework

3. TOGAF(The Open Group Architecture Framework)

4. DoDAF(Department of Defense Architecture Framework)

5. ITIL(IT Infrastructure Library)

6. 좋은 보안 아키텍처의 특징

3.5 데이터베이스 보안

1. DBMS 아키텍처

2. DB 인터페이스 언어

3. DW(Data Warehousing)

4. DBMS의 주요 보안 관점의 관심사

5. DBMS에 대한 주요 위협

6. DBMS 통제

3.6 소프트웨어, 시스템 취약점 및 위협

1. 응용프로그램 환경에서의 위협

2. 응용프로그램 환경에서의 보안 대책

3.7 모바일 시스템의 취약점

1. 스마트폰 환경에 대한 이해

2. 스마트폰 기반의 취약성과 위협 및 해결책

3.8 임베디드 장비의 취약점

1. 임베디드 시스템의 기술

2. 임베디드 주요 공격

3. 하드웨어 안정성 강화 대책

3.9 애플리케이션과 암호화 사용

1. 암호학의 기본 개념

2. 암호화의 주요 개념 및 정의

3. 암호학의 역사

4. 암호화 방식

5. 암호 시스템

6. 암호 알고리즘

7. 암호화의 용도

PART 04 통신 보안 및 네트워크 보안 (Communication and Network Security)

4.1 보안 네트워크 구조와 디자인

1. 네트워크 분류

2. OSI 참조 모델

4.2 Layer 1: 물리적 계층

1. 개념과 아키텍처

2. 네트워크를 위한 장비

3. 위협과 대응책

4. 무선 랜(Wireless LAN) 보안 기술

4.3 Layer 2: 데이터링크 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협 및 대응책

4.4 Layer 3: 네트워크 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.5 Layer 4: 전송 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협 및 대응책

4.6 Layer 5: 세션 계층

1. 개념과 아키텍처

2. 기술 및 구현

3. 프로토콜

4. 위협 및 대응책

4.7 Layer 6: 프레젠테이션 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.8 Layer 7: 응용 계층

1. 개념과 아키텍처

2. 기술과 구현

3. 프로토콜

4. 위협과 대응책

4.9 네트워크 기반 공격 방법과 대응 방법

1. 주요 네트워크 기반 공격 기법 및 방어 대책

2. 주요 네트워크 공격 기법

PART 05 보안 식별 및 접근 관리(Identity & Access Management)

5.1 접근통제의 정의 및 주요 개념

1. 접근통제의 정의

2. 접근통제의 구성 용어

3. 접근통제 절차

4. 접근통제 원칙

5.2 접근통제의 범주와 유형

1. 접근통제 범주

2. 접근통제 유형

3. 접근통제 범주와 유형의 예

5.3 시스템에 대한 접근

1. 식별 및 인증

2. 패스워드

3. 스마트 카드

4. 생체 인증(Biometrics)

5.4 통합 인증 체계

1. SSO(Single Sign On)

2. 커베로스(Kerberos)

3. 세사미(SESAME)

5.5 데이터에 대한 접근

1. 인가의 유형

PART 06 보안 평가 및 테스팅(Security Assessment and Testing)

6.1 보안 평가 및 테스트

1. 테스트의 개요

2. 테스트의 목적

3. 하드웨어 vs. 소프트웨어

6.2 평가 및 테스트 전략

1. 소프트웨어 개발

2. 로그 리뷰

3. 통합 트랜젝션

4. 코드 리뷰 및 테스트

5. 부정(Negative) 테스트

6. 인터페이스 테스트

6.3 보안 프로세스 데이터 수집

1. ISCM(Information Security Continuous Monitoring) 전략 실행

2. 보안 정보 수집 매트릭스

6.4 내부 및 외부 감사

PART 07 보안 운영(Security Operations)

7.1 보안 운영의 개념

1. 보안 운영 개요

2. 자원의 종류 및 특성

3. 보안 통제 유형 및 방법

7.2 형상/구성관리를 통한 자원의 제공

1. 형상관리의 개념

2. 하드웨어 관련 관리 정보 예시

3. 변경 통제 프로세스

4. 패치 및 취약점 관리

7.3 사고 대응

1. 사고 대응 프로세스

2. 보안사고 조사 및 대응

3. 보안사고에 대한 예방 조치

7.4 비즈니스 연속성 계획과 재해 복구

1. 비즈니스 연속성 관리 프로세스(Business Continuit y Management)

2. 비즈니스 영향 분석(BIA)

3. 복구 전략 개발

4. 비즈니스 연속성 계획(BCP)

5. 재해 복구 계획(DRP)

6. BCP/DRP 테스트

7.5 물리적 보안 통제

1. 물리적 보안의 통제 기법

2. 시설물 보안

3. 건물 및 외곽 경계

7.6 개인의 안전

1. 프라이버시(Privacy)

2. 이동(Travel)

3. 협박(Duress)

PART 08 소프트웨어 개발 보안(Software Development Security)

8.1 소프트웨어 개발생애주기별 보안

1. 프라이버시(Privacy)

2. 오픈 소스 활용 증대

8.2 소프트웨어 개발 보안 개요

1. 개발생애주기

2. 성숙도 모델

3. 운영 및 유지보수

4. 변경관리

5. 통합된 개발팀(e.g., DevOps)

8.3 응용 환경과 보안 관제

1. 소프트웨어 개발생애주기 모델

2. 데이터베이스 및 DW

3. 데이터베이스 취약점 및 위협

4. DBMS관리

5. 지식관리

6. 웹 응용 애플리케이션

8.4 소프트웨어 보안

1. 응용 애플리케이션 개발 및 프로그램 이해

2. 소프트웨어 환경

3. 라이브러리 및 도구

4. 소스코드 보안 이슈

5. Malware

6. Malware 보호

8.5 소프트웨어 보호 메커니즘

1. 보안 커널, 참고 모니터, TCB

2. 구성관리

3. 코드 보안

4. API(Application Programming Interfaces) 보안

8.6 소프트웨어 보안 영향도 분석

1. 인증

2. 변경 감사

3. 위험 분석 및 이전(Migration)

7 소프트웨어 획득 보안

상품 정보 고시

| 도서명 | 최적합 정보보호 전문가 CISSP(2021) |

|---|---|

| 저자 | 강윤철 , 김석관 , 이준화 , 조희준 |

| 출판사 | 성안당 |

| 출간일 | 2021-01-04 |

| ISBN | 9788931556469 (8931556462) |

| 쪽수 | 472 |

| 사이즈 | 193 * 263 * 24 mm /996g |

사용후기

회원리뷰 총 0개

사용후기가 없습니다.

상품문의

등록된 상품문의

총 0개의 상품문의가 있습니다.

상품문의가 없습니다.

교환/반품

교환 및 반품

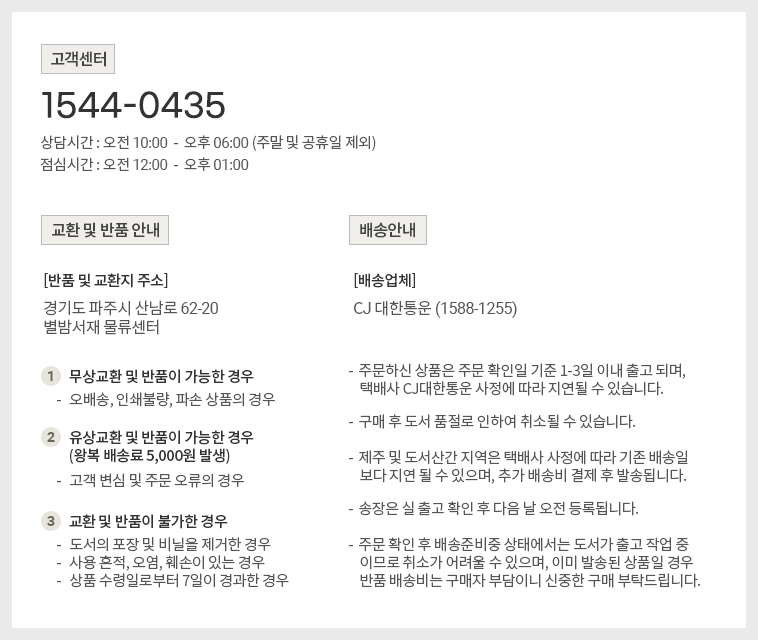

[반품/교환방법]

마이페이지> 주문배송조회 > 반품/교환신청 또는 고객센터 (1544-0435)로 문의 바랍니다.

[반품주소]

- 도로명 : (10882) 경기도 파주시 산남로 62-20 (산남동)

- 지번 : (10882) 경기도 파주시 산남동 305-21

[반품/교환가능 기간]

변심반품의 경우 수령 후 14일 이내, 상품의 결함 및 계약내용과 다를 경우 문제점 발견 후 30일 이내

[반품/교환비용]

단순 변심 혹은 구매착오로 인한 반품/교환은 반송료 고객 부담

[반품/교환 불가 사유]

- 소비자의 책임 있는 사유로 상품 등이 손실 또는 훼손된 경우

(단지 확인을 위한 포장 훼손은 제외)

- 소비자의 사용, 포장 개봉에 의해 상품 등의 가치가 현저히 감소한 경우

예) 화장품, 식품, 가전제품(악세서리 포함) 등

- 복제가 가능한 상품 등의 포장을 훼손한 경우

예) 음반/DVD/비디오, 소프트웨어, 만화책, 잡지, 영상 화보집

- 소비자의 요청에 따라 개별적으로 주문 제작되는 상품의 경우 ((1)해외주문도서)

- 디지털 컨텐츠인 eBook, 오디오북 등을 1회 이상 다운로드를 받았을 경우

- 시간의 경과에 의해 재판매가 곤란한 정도로 가치가 현저히 감소한 경우

- 전자상거래 등에서의 소비자보호에 관한 법률이 정하는 소비자 청약철회 제한 내용에 해당되는 경우

* (1) 해외주문도서 : 이용자의 요청에 의한 개인주문상품으로 단순변심 및 착오로 인한 취소/교환/반품 시

‘해외주문 반품/취소 수수료’ 고객 부담 (해외주문 반품/취소 수수료 : ①양서-판매정가의 12%, ②일서-판매정가의 7%를 적용)

[상품 품절]

공급사(출판사) 재고 사정에 의해 품절/지연될 수 있으며, 품절 시 관련 사항에 대해서는 이메일과 문자로 안내드리겠습니다.

[소비자 피해보상, 환불지연에 따른 배상]

- 상품의 불량에 의한 교환, A/S, 환불, 품질보증 및 피해보상 등에 관한 사항은 소비자분쟁해결 기준 (공정거래위원회 고시)에 준하여 처리됩니다.

- 대금 환불 및 환불지연에 따른 배상금 지급 조건, 절차 등은 전자상거래 등에서의 소비자 보호에 관한 법률에 따라 처리함.

-

최적합 정보보호 전문가 CISSP(2021)